Как взломать компьютер через wi fi, Беспроводной взлом компьютеров планшетов и смартфонов

Из соображений безопасности я скрыл информацию про некоторые сети на скриншоте, вдруг кто-то умеет взламывать вай-фай по фотографиям :. О перехвате данных в WiFi-сетях известно давно — например, в открытых сетях, которые работают в кафе, ресторанах и на вокзалах, можно сканировать трафик пользователей, передающийся по незашифрованному каналу. То есть, тщательно защищаемые конфиденциальные данные, при работе сотрудников в открытой сети могли быть легко перехвачены.

Это связано это с тем, что чувствительность сенсоров такова, что они видят происходящее в WiFi среде далеко за пределами офисного здания. Итак, когда система была полностью настроена, я заметил, что одна из «наших» точек доступа работает не так как все, а именно в режиме моста с другой точкой доступа с таким же SSID.

На мой вопрос о подобных странностях, который я задал системному администратору офиса, он пожал плечами, сказав, что оборудование TPLINK не используются в сети нашей компании. Выходит это и правда настоящий взлом корпоративной WiFi сети и это точка доступа — «вражеская»! Администраторы тут же бросились на поиски «шпиона». Для этого они пытались использовать бесплатное ПО на Андроиде. Поиски заняли полдня, но не увенчались успехом, вывод администраторов был неоднозначен: «Этого не может быть!

Такой сетевой тестер можно использовать для тестирования всех типов сетей передачи данных - медь, оптика и WiFi. К сожалению, через какое-то время, сисадмины пришли, не обнаружив той самой «вражеской» точки доступа в здании, в котором располагается офис.

Тогда мне пришлось засучить рукава и провести расследование WiFi взлома самостоятельно. Я взял Onetouch AT и вышел с ним из здания на улицу, там сисадмины не догадались поискать.

![[3 простых способа] Как взломать чужой компьютер](https://support.content.office.net/ru-ru/media/c25f0805-21af-4863-846d-d414961f94ef.png)

Сначала "сигнала" от «вражеской» точки не было вообще, подойдя к нашим окнам первого этажа сигнал появился, чуть заметный «dBm», потом снова пропал. Я подумал, что источник сигнала может располагаться наверху, к примеру, на верхних этажах здания или на крыше. Когда я отошел подальше от здания прибор показал увеличение сигнала до «dBm», повернув прибор на градусов, я оказался лицом к КПП, в котором свою вахту по защите покоя и имущества работников офисов здания несут доблестные сотрудники ЧОП, и о чудо!

Сигнал растет по мере приближения к КПП «dBm». Вернувшись в офис, первым делом дал команду сенсорам AirMagnet Enterprise блокировать «вражескую» точку и со спокойной душой пошел обрадовать сисадминов. Они, в свою очередь, рассказали мне интересную историю, которая случилась в офисе незадолго до моего расследования. И все стало на свои места. Неделей ранее, один из охранников из того самого злополучного КПП, «за банку варенья и пачку печенья» пытался выяснить у сотрудников офиса как подключиться к Wi-Fi сети компании.

Естественно, никто из них не дал пароля.

Но, видимо, потому что днем и ночью в «будке» охранников довольно скучновато, один из них принял меры по проникновению в наш офис в поисках пароля к WiFi сети. Как показывает практика во многих компаниях на рабочих столах у сотрудников наклеено множество стикеров с важными записями, среди них можно найти не только пароль к корпоративной WiFi сети, но и пароли на вход в компьютер пользователя.

К сожалению, до этого инцидента, камер видеонаблюдения в офисе не было, но ему все же удалось наследить.

Охранник попытался включить один из ноутбуков в офисе, и как ни странно, выбрал ноутбук руководителя департамента IT. К ноутбуку с Windows 8, пароль подобрать не получилось, но в ПО предусмотрена функция - если во время блокировки экрана, сдвинуть верхнюю область экрана, включается веб камера. Пытаясь выключить ПК, охранник несколько раз кликнул мышкой, тем самым сфотографировав себя.

Позже, увидев эти фото, сотрудники офиса сразу вспомнили, что именно этот охранник спрашивал у них пароль для подключения к сети.

Видимо охранник все же раздобыл пароль и взлом WiFi сети был произведен. Более того, его квалификации, как ни странно, хватило на то, чтобы настроить мост между двумя точками доступа. Конечно, для этой компании «вражеская» точка доступа не нанесла большой ущерб, благо охранникам всего лишь нужно было получить доступ к интернету для просмотра фильмов сомнительного характера, общения в соцсетях и т.

На этом, инцидент со взломом WiFi был исчерпан. Все точки доступа в компании были перенастроены, а пароль к WiFi сети теперь знают только сисадмины. Все причастные лица были наказаны и уволены. Перейти в корзину. Именно из-за недостатка знаний, чтобы сразу приступить к взлому, заходим в ютуб и ищем самый быстрый способ взлома. Сразу нахожу видео где за 5 минут обещают взломать сеть и начинаю приступать к взлому. Руководством к взлому стал использовать ЭТО видео.

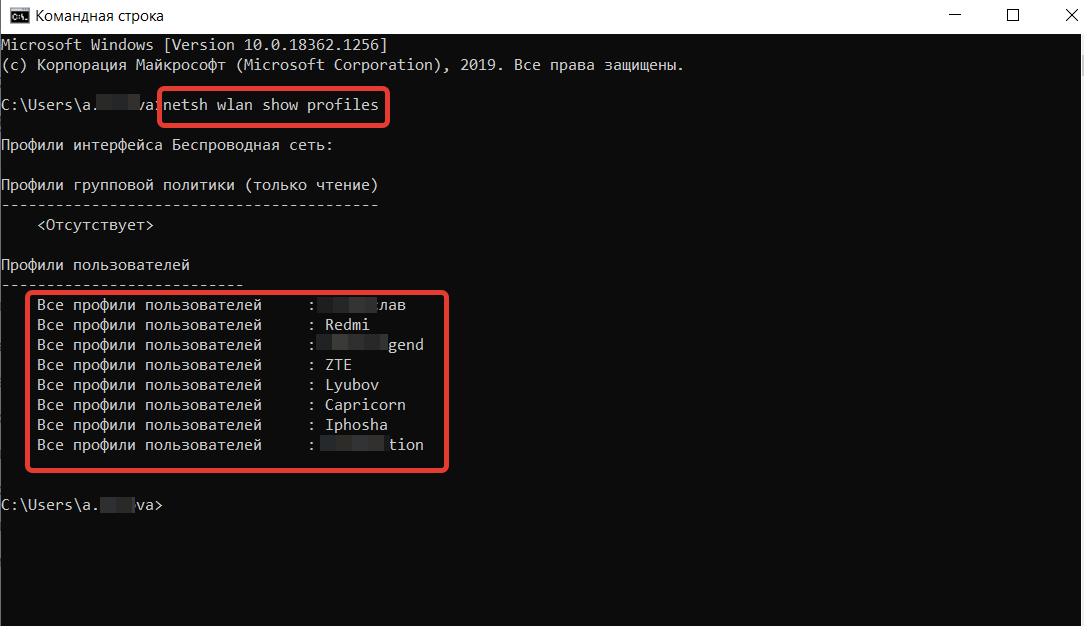

Скачать программу Dumpper. Здесь ничего сложного, вводим в Google скачать Dumpper и скачиваем самую свежую версию программы. На момент написания статьи это Распаковываем и устанавливаем программу. Для этого нам понадобится любой архиватор, я использую WinRaR. После распаковки просто открываем файл типа. EXE и нажимаем далее до самого конца установки. Здесь цель - получить вот такой файл на фото ниже.

Из соображений безопасности я скрыл информацию про некоторые сети на скриншоте, вдруг кто-то умеет взламывать вай-фай по фотографиям :. На этом шаге я потратил больше времени, чем автор видео.

В видео , автор урезал время ожидания взлома, а я думал что это реально длится несколько секунд. На самом деле, некоторые сети висели в режиме ожидания по минут. Спустя полчаса подбора паролей в роутерам, и тыканий в клавишу WPSWIN у меня всё-таки появилась заветная надпись из видео:. Этот шаг был для меня самым сложным, так как я настраивал роутер всего пару раз, и то не всегда удачно.

Переходим в режим подключения и выбираем WISP он может называться по-другому Суть в том, чтобы при выборе подключения роутер предлагал выбрать другое подключения для ретрансляции сигнала. Успех операции зависит от мощности сетевой карты.

Чем больше сетей обнаружено, тем больше вероятность взлома. У меня сетевая карта мощная, поэтому список сетей у меня оказался довольно большой. Сам вид уязвимости уже устарел, как говорилось в видео, и таким способом взломать получается далеко не у всех и не всегда. А если у вас сетевая карта нашла 3 сети, то шанс равен нулю. Безопасность передаваемых данных через чужую вай-фай сеть никто не гарантирует, поэтому пользоваться этим только на свой страх и риск, хоть об этом и не говорилось.

На сколько защищены данные, передаваемые через такой вай-фай? Например, если пользоваться своими социальными сетями, оплачивать покупки и т. На современных роутерах WPS, как правило, отключен по умолчанию. И баг в прошивке, позволяющий на порядки сократить количество переборов пин-кода, устранен. Более того, после нескольких неудачных попыток подбора WPS если он был включен отключается временно или до перезагрузки роутера.

Если ты пользуешься чужой точкой доступа, то теоретически все данные, как на ладони. Выключить WPS, этого достаточно. Ну и обновить прошивку, если есть возможность. Вы читали статью УК РФ? Почитайте заодно и статью и поймёте что за это никакой ответственности нет.

Это было в разные дни. Идея пришла когда отключили интернет, а к реализации я приступил когда он был. Я же не говорил, что это было в один день.

Никогда не решал такой задачи, поэтому возможно глупость скажу. КМК перебором ключ сети ломается, но времени это займет с неделю если не пользоваться уязвимостями. Перебором ломается всё. Но если не пользоваться паролями вида qwerty, которые наверняка есть во всех словарях по которым главным образом и идет перебор , то задача существенно это мягко говоря усложняется.

Давайте примерно оценим кол-во паролей длиной 8 символов, которые можно сформировать с использованием 26 букв латиницы с учётом регистра , 10 цифр и 32 букв русского с учётом регистра. Если учесть, что размер каждого слова длиной 8 символов составляет 8 байт, то получим, что размер такого словаря — 4,5 млн. И это только комбинации из восьми символов Причем только алфавитно-цифровые, без спецсимволов.

Последовательности в заголовках пакетов должны достаточно характерные быть. Увы, именно "подключенные" то есть установленные соединения ничем не помогут, так как пароль передается в зашифрованном виде если быть дотошным - то его хэш только в момент установления соединения между точкой доступа и клиентом.

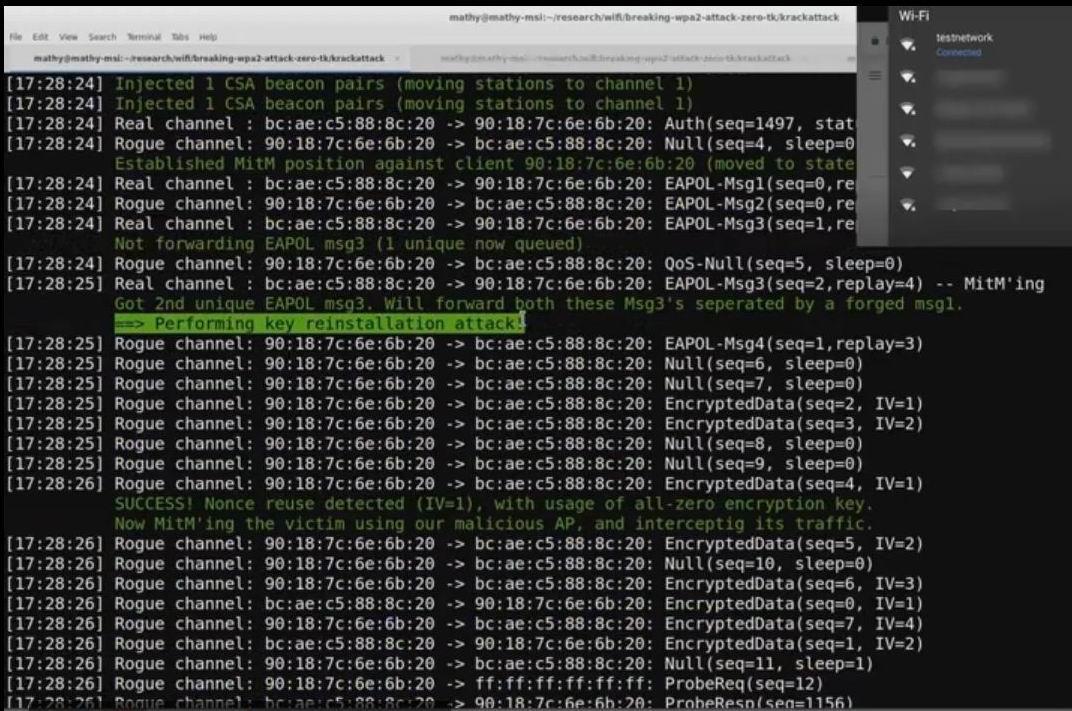

Мы ловим этот хэндшейк между клиентом и ТД, получаем хэш нужных нам данных. Каких-то быстрых и эффективных способов "расшифровки" хэша пока не придумали иначе практически вся современная криптография была бы отправлена на свалку истории , поэтому тупо перебор. Стоп, стоп.